ایتنا - در حالی که انتظار ميرود بعد از هر کدام از این حملهها میزان دفاع شبکههاي کشور افزایش یابد به نظر ميرسد که مسئولان امر بیشتر به فکر اینترنت ملی یا همان شبکه ملی اطلاعات هستند.

م.ر.بهنام رئوف - گویا داستان نفوذ ویروسهاي رایانهای به شبکههاي داخلی قرار است به یکی از سوژههاي ثابت صفحات فناوری اطلاعات و ارتباطات رسانهها تبدیل شود. در حالی که هنوز زمان چندانی از شناسایی ویروس وایپر و حمله آن به شبکههاي داخلی وزارت نفت نگذشته است به تازگی ویروس جدیدی با نام Flamer شبکههاي داخلی کشور را مورد تهدید قرار داده است.

آغاز جنگ سایبری

نزدیک به دو سال پیش سیمانتک خبری از حمله یک ویروس رایانهاي قدرتمند به تجهیزات رایانهاي مراکز هستهای ایران منتشر کرد. ویروسی که لابراتوار کسپرسکی آن را استاکس نت خواند توانست در کوتاهترین زمان ممکن حجم بالایی از رایانههاي سراسر جهان را آلوده کند.

درحالی که کارشناسان امنیت شبکه هدف اصلی این ویروس مخرب را فعالیتهاي هستهاي ایران عنوان کرده بودند، اما این ویروس توانست خیلی سریع در جهان تکثیر شود.

دیماه سال گذشته و درست زمانی که تب استاکس نت فروکش کرده بود كارشناسان شرکت امنيت اينترنتي کسپرسکي روسيه در گزارشي اعلام کردند که ويروس استاکسنت تنها يکي از دستکم پنج ويروسي است که بر پايه يک پلتفرم ساخته شدهاند و عمليات توليد آنها به سال ۲۰۰۷ بازميگردد.

متخصصان امنيتي معتقد هستند که دولتهاي آمريکا و رژيم صهيونيستي حاميان ساخت اين ويروس قدرتمند بودهاند.

اين اظهارات در حالي انجام شد که در آن زمان ويروس ديگري با نام «دوکو» توسط شرکتهاي امنيتي شناسايي شد که از قدرت نفوذ بالايي برخوردار بوده و گفته ميشود که وظيفه آن دزدي اطلاعات از رايانهها است.

محققان، ویروس جدید «دوکو» را جایگزین استاکس نت دانستند.

به گفته آنها «دوکو» به گونهای طراحی شده بود که به درون سیستمهای ایرانی نفوذ کرده و اطلاعات درون آنها را جمع آوری کند، چرا که به نظر میرسد استاکس نت نتوانسته است همه هدفهای نویسندگان آن را محقق کند.

همزمان پیشبینی شده بود که در ماههای آینده، ویروسهای پیچیدهتری هم برای نفوذ در رایانههای ایرانی ایجاد شود.

کمی بعد از خبر انتشار این ویروسها منابع اطلاعاتی پرده از نحوه انتشار این بدافزارها برداشتند. بدافزارهایی که نه از راه اینترنت، بلکه این بار توسط یک نیروی انسانی و به وسیله یک حافظه قابل حمل به شبکههاي رایانهای وارد شده است.

بعد از این افشاگری بود که مشخص شد این برنامه در زمان ریاست جمهوری جورج دبلیو بوش توسط آمریکا در دستور کار این کشور قرار گرفته و دولت اوباما نیز در تسریع چنین فعالیتهایی بیتاثیر نبوده است. اتفاقی که این روزها انتقادات بسیاری را در پارلمان آمریکا به همراه داشته است؛ چرا که نمایندگان آمریکایی معتقدند که اوباما نباید به سادگی اجازه فاش شدن چنین اطلاعاتی را به رسانهها ميداد.

بعد از دوکو و استاکس نت اوایل امسال خبر از یک حمله سایبری دیگر منتشر شد. حملهای که این بار عامل آن وایپر نام گرفته بود شبکه داخلی وزارت نفت را نشانه گرفته بود.

هر چند از ابعاد و خسارتهاي این حمله خبر رسمی منتشر نشد، اما گفته ميشود که این حمله توانسته خسارتهاي مالی را به کامپیوترهای موجود در شبکه حمله شده وارد آورد.

سخنگوی وزارت نفت در آن زمان عنوان داشت که تنها مسائل و اطلاعات عمومی صدمه دیده چنانكه در بخش اتوماسیون اداری و سیستم EOR نیز تنها اطلاعات عمومی سیستم دچار صدمه شده است.

وی با بیان اینكه این حمله در قالب نفوذ یك ویروس انجام شده است گفت: ویروس مادربوردهاي كامپیوترها را سوزانده و برای پاك كردن اطلاعات اقدام كرده است.

حملات متداوم

اما درست یک ماه بعد از وایپر رسانههاي خبری از انتشار بدافزار به شدت پیچیده جدیدی خبر دادهاند که کشورهای خاورمیانه و به خصوص ایران را هدف قرار داده است.

به گزارش کامپیوترورلد، محققان چندین شرکت امنیتی غربی و شرکتهاي تحقیقاتی هم شناسایی این بدافزار به نام Flamer را تایید کرده و از آغاز بررسیها و تجزیه و تحلیل آن خبر دادهاند.

متخصصان مرکز ماهر در ایران Flamer را عامل سرقت حجم گستردهای از اطلاعات در هفتههاي اخیر توصیف کرده و ميگویند این بدافزار به دنبال انتشار بدافزارهای مشابهی مانند استاکس نت و دوکو عرضه شده است.

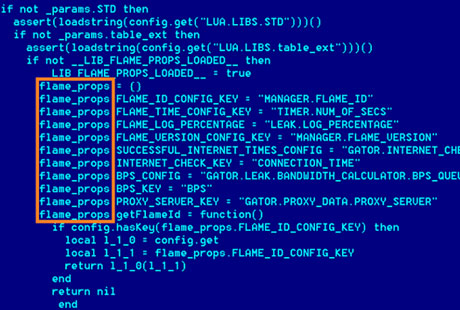

محققان شرکت امنیتی کسپرسکی هم تجزیه و تحلیلهاي گستردهای را بر روی این بدافزار به عمل آوردهاند و معتقدند این بدافزار از نظر هدفگیری جغرافیایی و نحوه انتشار شباهتهاي زیادی با استاکس نت و دوکو دارد. اما Flamer از ویژگیهاي متفاوتی هم برخوردار است و از هر دو بدافزار قبلی پیچیدهتر است.

Flamer که از سوی کسپرسکی Flame نامیده شده از ماژولهاي متعددی برخوردار است که طراحی حملات گستردهای را ممکن کرده است.

این بدافزار ميتواند در آن واحد اقدامات تخریبی متعدد و متنوعی را انجام دهد که هدف اکثر آنها سرقت اطلاعات و خرابکاری سایبری است. یکی از تواناییهاي این بدافزار سوءاستفاده از میکروفون رایانه برای ضبط مکالمات افراد است. تهیه عکس از برنامههاي خاص در زمان اجرا، به خاطر سپردن نحوه فشرده شدن دکمههاي صفحه کلید، بررسی ترافیک شبکه و جاسوسی در این زمینه و در نهایت برقراری ارتباط با وسایل الکترونیک مجاور از طریق بلوتوث از جمله ویژگیهاي این بدافزار بسیار خطرناک است.

این بدافزار صرفا سازمانهاي صنعتی و حساس را هدف نگرفته ولی مشخص است که به آلوده کردن رایانههاي موجود در مراکز دولتی، نهادهای آموزشی، شرکتهاي تجاری و حتی رایانههاي شخصی مورد استفاده افراد به طور شخصی علاقه خاصی دارد.

همانطور که طراحان واقعی استاکس نت و دوکو هرگز مشخص نشدند، کسی مسئولیت طراحی Flamer را هم بر عهده نگرفته است. اما پیچیدگی این بدافزار و همین طور حجم بالای منابع مورد نیاز برای طراحی چنین محصول خطرناکی تردیدی باقی نگذاشته که یک دولت در پس پرده این بدافزار را طراحی کرده است.

اما در حالی که گمانهزنیها برای کشور سازنده این ویروس ادامه داشت نشریه جروزالم پست عنوان کرده که معاون نخست وزیر رژیم صهیونیستی در سخنانی اعلام کرد که این ویروس توسط این رژیم تولید و راهاندازی شده است.

به گزارش مهر، موشه یعلون، در سخنانی که ميتواند این نظریه را تقویت کند که ویروس توسط اسرائیل ساخته و به کار گرفته شده گفت : همه ميدانند که تهدید ایران برای اسرائیل یک تهدید جدی است و برای مقابله با این تهدید باید اقدامات مختلفی انجام داد که به کارگیری این نوع از ویروسها هم یکی از همین اقدامات است.

جروزالم پست در ادامه مينویسد: یعلون که با رادیو ارتش اسرائیل سخن ميگفت در ادامه به این نکته اشاره کرد که اسرائیل درصدد حمله سایبری انجام شده به رایانههاي ایران است.

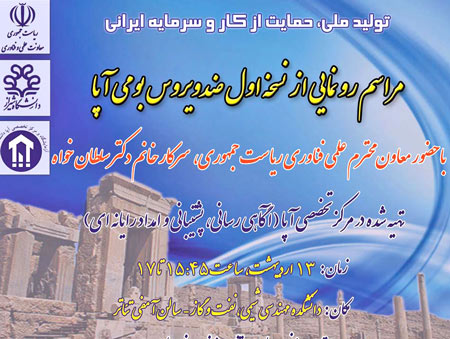

درخواست کمک از ایران

در حالی که حملههاي سایبری به ایران ادامه دارد اما همواره بعد از مدتی خبر موفقیت مقابله کارشناسان ایرانی در برابر این ویروسها اعلام ميشود. این بار اما معاون سازمان فناوری اطلاعات گفته است که ۳۰ کشور از جمله استرالیا، هلند و مالزی و حتی کشورهایی که تاکنون با آنها ارتباط نداشتیم با مرکز «ماهر» ارتباط برقرار کرده و تقاضای کمک و ارائه ابزار پاکسازی بدافزار «شعله» یا همان Flamer را داشتند.

اسماعیل رادکانی در گفتوگو با فارس اظهار داشت: مرکز «ماهر» سازمان فناوری اطلاعات ایران، بالغ بر یک ماه پیش موفق به شناسایی بدافزار شعله شده بود و در این مدت مشغول تهیه ضدبدافزار و ابزار پاکسازی مربوطه بوده است.

معاون سازمان فناوری اطلاعات ایران تاکید کرد: با توجه به اینکه این بدافزار توسط ۳۴ آنتی ویروس دنیا قابل شناسایی نبود، پس از تهیه ابزار پاکسازی در مرکز ماهر، بالغ بر ۳۰ کشور از جمله استرالیا، هلند و مالزی و حتی کشورهایی که تاکنون با آنها ارتباط نداشتیم، با مرکز ماهر ارتباط برقرار کردند و تقاضای کمک و ارائه ابزار پاکسازی و بدافزار داشتند.

ريیس مرکز ماهر سازمان فناوری اطلاعات ایران تصریح کرد: شناسایی این بدافزار و تهیه ابزار پاکسازی آن، پیچیدگیهاي خاصی داشت و نسبت به بد افزارهای گذشته، پیچیدهتر بود.

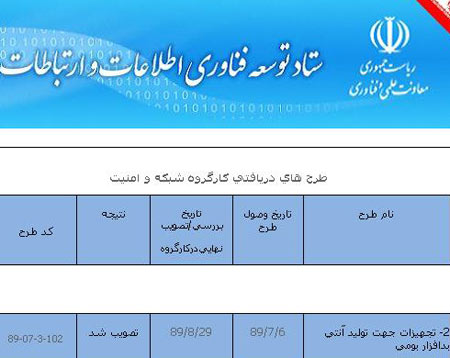

برنامه جامع داریم؟

این سومین حمله ویروسی در دو سال گذشته به ایران است. حملاتی که همواره گفته ميشود مورد دفاع مرکز ماهر قرار ميگیرد. آنچه که از سخنان سیاستمداران دنیا بر ميآید آن است که روند چنین حملاتی ادامه دار خواهد بود. هر چند که مرکز ماهر بعد از همهگیر شدن خبر انتشار چنین ویروسهایی همواره مدعی شناسایی آنها از مدتها قبل بوده است.

در حالی که انتظار ميرود بعد از هر کدام از این حملهها میزان دفاع شبکههاي کشور افزایش یابد و آمادگی در این بخش چند برابر شود، اما شواهد نشانگر آن است که تا زمان وقوع بحران برنامهاي برای امنیت شبکهاي یا وجود نداشته یا اگر هم وجود داشته باشد به شکل کلی فراگیر نیست.

از سوی دیگر به نظر ميرسد که مسئولان امر بیشتر به فکر اینترنت ملی یا همان شبکه ملی اطلاعات هستند.

پیشتر و در گزارشهاي دیگر هم گفته شده بود که عموم سیستمهاي رایانهاي دولتی و سازمانی از ویندوزهای غیراورجینال و نرمافزارهای قفل شکسته استفاده میکنند. شاید استفاده از این نرمافزارها در نگاه اول هزینههاي مربوط به فناوری اطلاعات یک سازمان را کاهش دهد، اما در بلند مدت به دلیل غیراصل بودن و به روز نشدن میتواند در بروز چنین مشکلاتی تاثیرگذار باشند.

سوالی که پیش ميآید این است که آیا ما به یک سند جامع و الزامی در بخش امنیت فضای اطلاعات و ارتباطات نیازمندیم؟

اگر پاسخ این سوال مثبت است تدوین این سند و اجرای آن وظیفه کدامیک از چندین نهاد فعال در این بخش است؟